微软Azure DevOps引入实时访问评估(CAE),大幅提升企业安全响应能力

微软Azure DevOps引入实时访问评估(CAE),大幅提升企业安全响应能力

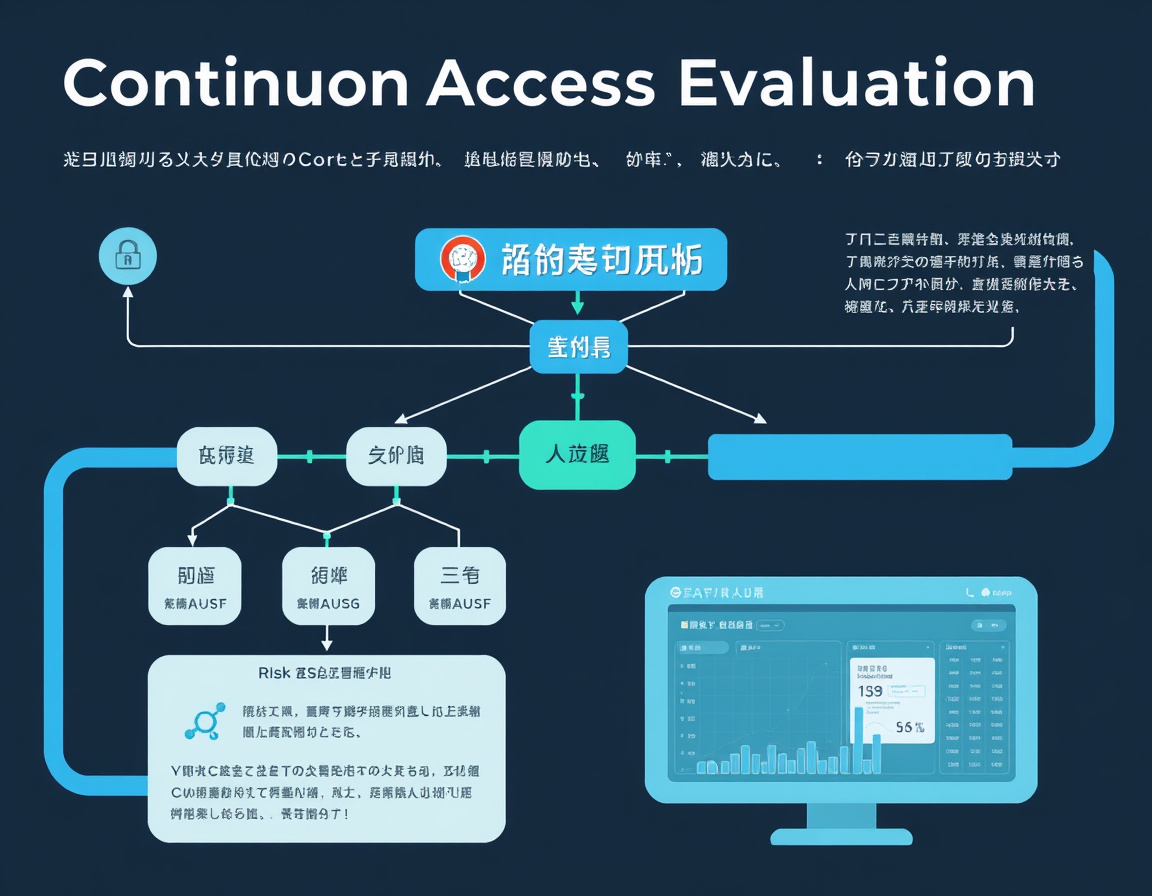

说到IT技术与开发中的安全,微软这波操作不得不让人眼前一亮。一直以来,DevOps领域最大的安全隐忧,莫过于访问令牌的“有效期”和安全事件之间的时间差,那真是种“防不胜防”的尴尬。Azure DevOps这次推出的持续访问评估(Continuous Access Evaluation,简称CAE),就像给守门员装上了雷达,可以在几秒钟内识别敌情,瞬间切断不法分子的“电源”。

从“延时刀”到“秒断网”——极致的访问控制

以往Azure DevOps的访问令牌,最长能活上一小时。这么一算,攻击者一旦拿到“钥匙”,那最多少逃亡一个小时的搜索期。你想想:账户被挂起、管理员猛地改了密码,或者莫名其妙加了多因素身份验证(MFA),但旧的令牌居然依然还能访问,这不就像家门被锁了,后门却大敞着吗?

CAE的核心就是打破这种“一劳永逸”的固有机制。它通过微软Entra ID这个安全大脑实时感知账户状态的任何变化,立马发出撤销令:账户禁用、密码变更、多因素认证生效,甚至检测到异地登录的IP地址,一旦触发,令牌秒失效,马上拒绝访问。

这种机制,对企业的安全响应来说简直是一剂“速效救心丸”,那种“安全事件提醒——慢半拍响应——漏洞暴露”的老套路彻底死了。这让人不禁联想到在紧急救护中的“黄金时间”,只要能多赢得几秒钟,生命安全的天平就可能倾向于生还——同理于数字安全,这几秒的快速响应,也能极大降低安全事故的损失和影响。

开发者的“新挑战”:令牌失效后的生存法则

当然了,硬核安全背后是对开发流程的挑战。自从CAE上线,使用新版.NET客户端的开发者或许会碰上“401未授权”加“claims challenge”(声明挑战)那一堆头疼的问题。也就是说,原本“拿令牌走天下”的习惯不能继续了。如果你的应用没准备好重新请求新的令牌,重新发起访问请求,那自动化Pipeline可能直接瘫痪掉,影响交付节奏。

这就像老兵突然被要求用全新武器打战,旧套路不管用,得更新打怪技能。好消息是,微软不是停留在这一点,它们正马不停蹄地更新Python、Go等更多语言的支持库,年底前都会陆续推出来。配合官方给出的示范和文档,开发者们只需要“跟着套路走”,就能轻松游刃有余。

说白了,CAE不只是加了个锁,更是一堂“安全意识强化课”,让IT团队从被动防御进入“主动出击”,对安全事件进行实时评估和处理。

零信任不是口号,而是现实

再谈企业的安全合规问题,企业常常陷入“怎么证明我比别人安全”的焦虑中,有了CAE,这焦虑有救了。它是零信任安全架构中又一块重要的拼图,确保访问验证不再依赖原本那一堆“老旧凭证”,而是依托行为实时判断。

零信任让我们记住:永远不要信任,哪怕是你自己的网络环境。CAE用实时撤销权限,把这个理念贯彻得淋漓尽致。它不仅适合高风险领域,更是所有关注安全的企业必经之路。毕竟,谁还想被新闻里的勒索软件爆雷呢?

推行CAE:技术升级还是文化革新?

别以为推行CAE只是IT部门轻松按个按钮那么简单。它涉及到流程重塑、员工培训、工具更新,还得兼顾线上线下的打通。将那些老脚本丢进垃圾桶,把错误处理的逻辑代码写得更优雅,更智能,让机器能“懂请求的心”,这才是真正的考验。

同时,管理员要定期盯着访问行为,调优触发策略,有点像给安全卫士调校灵敏度,不多不少,刚刚好。这样才能最大程度地发挥CAE的效力,防患于未然。

有人会问,万一触发太频繁,会不会影响正常工作?确实,这是一门平衡术。毕竟安全和效率永远是拉扯的天秤。各企业依据自身业务特点,灵活调整策略,才能让CAE发挥出最佳水准。

未来已来,DevOps安全新纪元

总的来说,这次微软在Azure DevOps中引进实时访问评估,不仅技术上迈进了一步,更是DevOps安全文化的“升级版”。传统的间歇性安全检查已死,新时代的安全是实时响应,是对“信任”重新定义,也是在复杂恶劣的网络环境中寻找一线生机。

居安思危,这是对每一个IT技术人员的告诫。未来的DevOps实践,没有实时安全支持简直想象不到。说实话,拥抱CAE,你不得不面对复杂的开发挑战,但换来的,是一个更健壮、更可靠的研发环境,这才是科技进步带来的真正好处。

一如那句老话:变则通,不变则堵。Azure DevOps的CAE正是那变的起点,DevOps的未来,肯定更安全,也更自由。

评论功能已关闭